# SystemBC 僵尸网络解析:超万台设备遭劫持,如何防御及检测?

## 引言

近年来,网络安全威胁持续升级,尤其是僵尸网络(Botnet)的扩散引发了行业广泛关注。其中,由C#/.NET开发的**SystemBC僵尸网络**正成为新的焦点。最新研究数据显示,已有超过**10,000台设备被SystemBC劫持**,形成庞大的代理网络,攻击者利用这些被感染的主机隐藏指挥控制(C2)通信轨迹,造成严重安全风险。本文将深入剖析SystemBC的传播路径、核心功能及防御措施,为广大IT从业者及企业安全团队提供切实有效的应对策略。

—

## SystemBC僵尸网络传播途径及风险揭秘

SystemBC最具威胁性的地方在于其多样化的传播渠道,尤其是对企业级Windows服务器的高效感染能力。基于对CVE-2021-34473和CVE-2021-34523这两项**Exchange ProxyShell漏洞**的滥用,SystemBC成功渗透了大量未打补丁的系统,以此作为跳板进行代理节点的布控。此外,钓鱼邮件攻击持续发挥作用——攻击者发送包含恶意宏的Word/Excel文档,凭借用户一旦开启宏执行便会触发下载与安装SystemBC主程序,迅速感染主机。🤯

此类传播路径说明,严重依赖**更新缺乏及时性**和**用户安全意识不足**的环境无疑成为攻击首选目标。更忌讳的是,被劫持设备不只局限于单一区域,而是形成了全球性的网络,这增加了后续溯源的复杂度和处置难度。

—

## SystemBC核心功能剖析:代理、持久化与隐秘通信

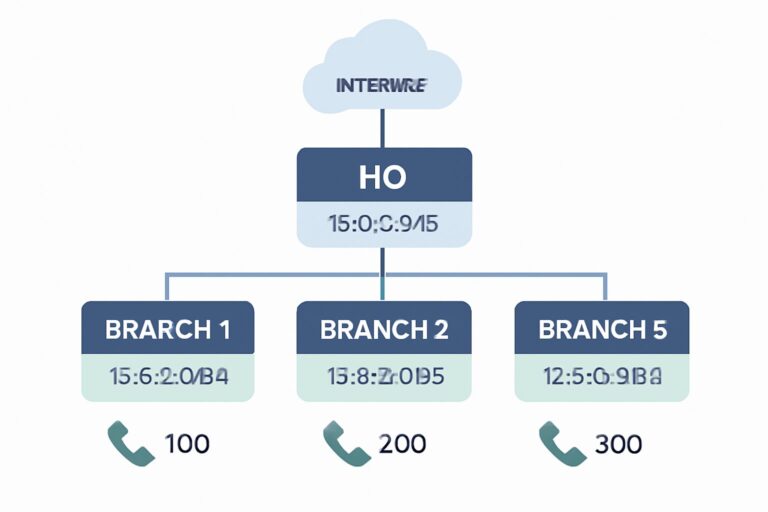

SystemBC的技术架构极为灵活和隐蔽。首先,它将受感染主机转换成**SOCKS5/HTTP代理服务器**,让攻击者能够在这些节点之间转发流量,从而隐藏其C2服务器的位置。这种“代理化操作”大大提升了僵尸网络的隐蔽性和抗封锁能力。

持久化机制上,SystemBC通过多种手段确保自身**开机自启**,常见的包括注册表修改、计划任务和服务注册,极其难以清除。而C2通信默认走TCP端口8888,攻击者还能自定义端口与加密算法,进一步增加防御复杂度。

对安全团队来说,理解这些功能细节能够帮助准确定位威胁行为和制定有效响应策略。例如,异常的SOCKS5握手和TCP 8888出站连接是重要的检测线索。

—

## 检测与缓解策略:阻断SystemBC威胁,护航企业安全

面对SystemBC带来的巨大风险,企业必须构建多层次的防御体系:

1. **漏洞及时修补**

Exchange ProxyShell系列漏洞为SystemBC的主要入口,务必确保所有Windows服务器都部署厂商官方最新补丁。关闭或限制远程服务端口,大幅减少被攻击面。🔧

2. **日志与流量监控**

通过SIEM系统或日志分析工具,重点监视TCP 8888端口的所有出站连接,以及可能的SOCKS5协议握手流量。异常连接一旦发现需要立即触发报警和深度排查。

3. **恶意文件扫描**

利用YARA规则或先进EDR(终端检测与响应)方案,定期扫描%TEMP%和%APPDATA%目录下的可疑.exe文件。定制化检测脚本能快速识别潜伏的SystemBC组件,辅助取证和清理。

4. **访问限制与黑名单策略**

将未知外部代理IP纳入黑名单,限制设备对高风险国家或地区的网络访问。同时结合白名单策略,精准控制出站流量,降低被利用的机会。

这些措施需要协同实施,保持安全意识高度警惕,才能有效遏制SystemBC及其后续变种的扩散。

—

## 常见问题FAQ

**Q1: SystemBC僵尸网络的主要攻击目标是什么?**

A1: 主要攻击未及时修补Exchange ProxyShell漏洞的Windows服务器及被钓鱼邮件感染的企业终端。

**Q2: 为什么SystemBC的代理功能危险?**

A2: 因为它能隐藏攻击者的C2服务器位置,避免直接暴露真实攻击来源,增加取证难度。

**Q3: 如何快速判断服务器是否被SystemBC感染?**

A3: 检查是否有异常TCP 8888端口出站流量,特别是非授权的SOCKS5通信活动,并扫描相关目录的可疑文件。

**Q4: 针对SystemBC,常用的安全产品有哪些推荐?**

A4: 先进的EDR产品,集成了YARA规则,可以自动识别并响应恶意行为,如CrowdStrike、Microsoft Defender ATP等。

**Q5: SystemBC如何实现开机自启?**

A5: 攻击者利用注册表键值、计划任务或Windows服务多重路径确保恶意程序持续运行。

**Q6: 企业应如何防范未来类似的僵尸网络攻击?**

A6: 除了定期补丁和安全培训外,构建零信任架构和细分网络权限,增强边界与内部流量监控是关键。

—

在面对日益复杂的网络威胁环境中,深刻理解如SystemBC这类高端僵尸网络的机理及特征,是提高组织安全防御能力的前提。持续关注漏洞修补、流量监控与终端扫描,紧密结合企业具体安全策略,方能有效遏制风险蔓延。更多专业防御方案,欢迎了解帝联信息科技提供的综合安全服务,助力您的网络防护升级,保障业务稳健运营。🌐[点击访问企业官网](https://www.de-line.net)

—

保持警惕,安全才能从容!🚀💻✨

************

以上内容由我们的AI自动发部机器人提供